Kerberos FAST (Armoring) : Sécuriser l’authentification Active Directory

27 octobre 2025Thank you for reading this post, don't forget to subscribe!

Quelle est l’utilité de Kerberos Armoring ?

Le concept est clair : Kerberos Armoring établit un passage sécurisé entre le client et le contrôleur de domaine (KDC).

Ce tunnel sécurise l’étape la plus vulnérable du protocole : la pré-authentification.

Sans FAST, un assaillant interceptant les communications Kerberos pourrait essayer une attaque hors ligne pour déchiffrer le mot de passe.

Avec FAST activé, ces informations sont cryptées et encapsulées, ce qui complique considérablement les tentatives d’attaques par dictionnaire ou brute force.

Kerberos Armoring signe également les messages d’erreur du KDC, empêchant ainsi toute tentative de manipulation visant à forcer une réauthentification faible ou un retour vers NTLM.

C’est également une base nécessaire pour certaines fonctionnalités modernes comme les claims et l’authentification composée (utilisateur + machine), utilisées dans Dynamic Access Control ou AD FS.

Conditions préalables à la mise en œuvre

Avant de procéder à l’activation de FAST, il est indispensable de contrôler la compatibilité de l’environnement.

- C’est une phase qu’on ne doit jamais sous-estimer.

- Il est impératif que tous les contrôleurs de domaine soient équipés d’une version de Windows Server 2012 ou plus récente.

- Le niveau fonctionnel requis pour le domaine doit être au moins Windows Server 2012.

- Les utilisateurs doivent être sur Windows 8, 10, 11 ou Server 2012 ou une version ultérieure.

- Il est nécessaire que les comptes soient compatibles avec le chiffrement AES-128 ou AES-256.

- Il est primordial de comprendre la situation actuelle du domaine avant d’entreprendre quoi que ce soit.

Cela signifie qu’il faut identifier quels algorithmes sont réellement utilisés, quelles machines sont obsolètes, et comment les clients gèrent le fallback s’ils ne comprennent pas FAST.

Activer Kerberos Armoring sans préparation peut bloquer des postes, des imprimantes, des serveurs applicatifs ou même des DC anciens.

Vérification préalable au déploiement

Avant toute modification de la GPO, un audit exhaustif est essentiel.

L’objectif est de comprendre où vous vous trouvez.

Contrôler les algorithmes de cryptage employés.

Commencez par examiner les types de chiffrement pris en charge par les comptes utilisateurs :

1 | Get-ADUser -Filter * -Properties msDS-SupportedEncryptionTypes | Select-Object Name, msDS-SupportedEncryptionTypes |

Pour les ordinateurs :

1 | Get-ADComputer -Filter * -Properties msDS-SupportedEncryptionTypes | Select-Object Name, msDS-SupportedEncryptionTypes |

Si certains comptes ont une valeur nulle ou faible, c’est qu’ils utilisent encore RC4.

FAST fonctionne uniquement avec AES.

Il faudra corriger ces comptes avant de poursuivre.

Activer l’audit Kerberos sur les contrôleurs

Créez une GPO d’audit et activez :

Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Configuration avancée de l’audit > Services Kerberos.

Surveillez ensuite les événements suivants :

- 4768 (TGT Request)

- 4769 (Service Ticket Request)

- 4770 (Ticket Renew)

- 4771 (Pre-authentication Failure)

Ces logs permettent de comprendre les flux d’authentification actuels, d’identifier les échecs existants et de créer une base de comparaison avant et après activation de FAST.

Détecter les machines anciennes ou tierces.

FAST n’est pas compatible avec les postes fonctionnant sous Windows 7, 2008 R2 non mis à jour, certains NAS ou imprimantes réseau.

Identifiez-les dans votre stock, sinon ils seront immobilisés une fois que vous entrerez en mode strict.

Tester sur une sélection d’échantillons.

Établissez une GPO en mode pris en charge et mettez-la en œuvre pour un petit groupe d’essai.

Surveillez le comportement des machines et des comptes impliqués.

Si tout se passe comme prévu, vous pouvez progressivement étendre.

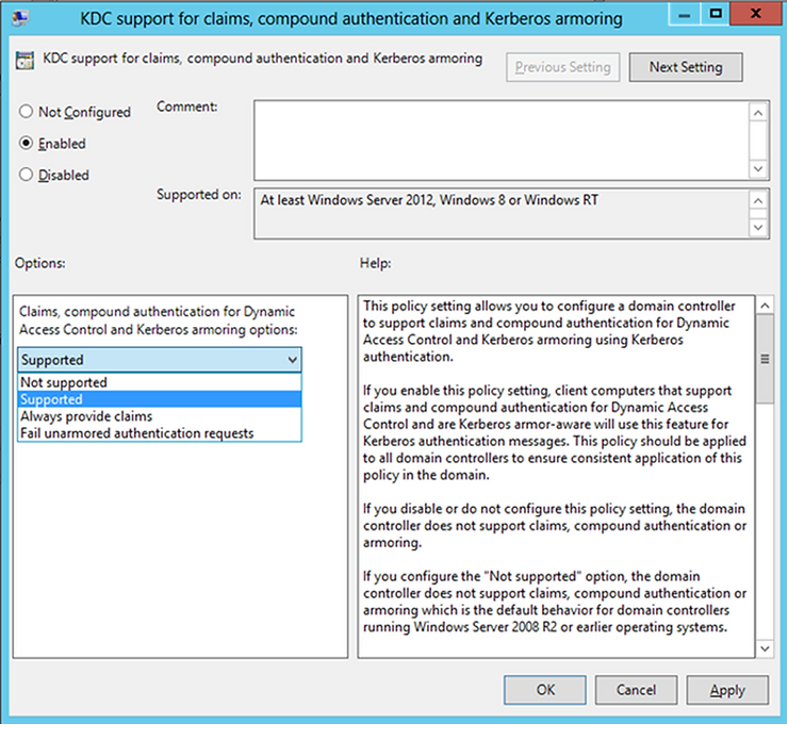

Configuration sur les contrôleurs de domaine (KDC)

- Ouvrir GPMC.

- Créer (ou modifier) une GPO liée à l’OU des contrôleurs de domaine.

- Aller dans :

Configuration ordinateur > Stratégies > Modèles d’administration > Système > KDC - Ouvrir la stratégie :

KDC support for claims, compound authentication and Kerberos armoring - Mettre sur Enabled puis choisir le mode :

- Supported pour démarrer et valider la compatibilité

- Always provide claims si vous utilisez les claims partout

- Fail unarmored authentication requests seulement quand tout le parc est compatible

- Forcer l’application ou attendre la réplication des stratégies.

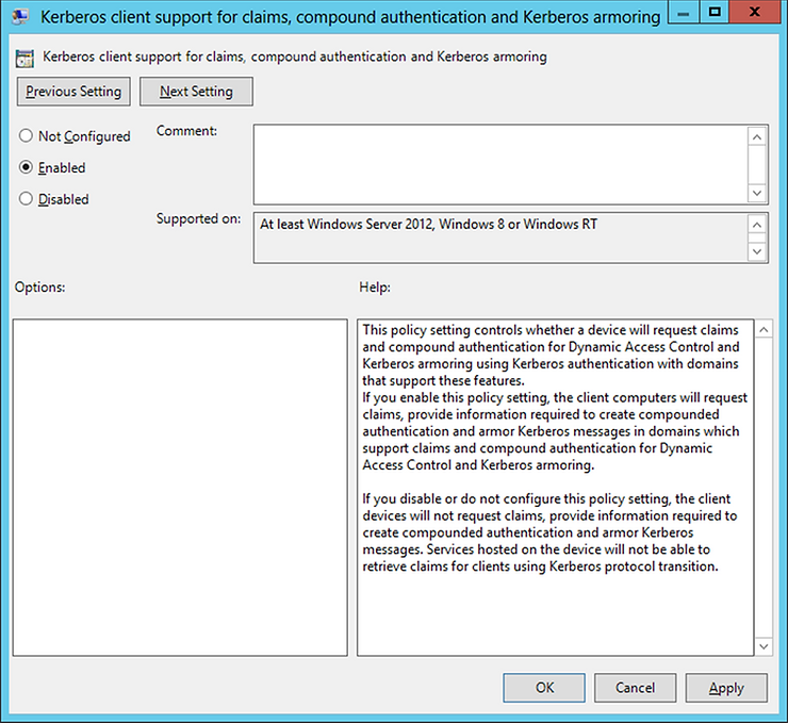

Configuration sur les clients

- Ouvrir GPMC.

- Créer (ou modifier) une GPO liée aux OU des postes/serveurs membres.

- Aller dans :

Configuration ordinateur > Stratégies > Modèles d’administration > Système > Kerberos - Ouvrir la stratégie :

Kerberos client support for claims, compound authentication and Kerberos armoring - Mettre sur Enabled et choisir le mode :

- Supported pour la phase pilote

- Fail unarmored uniquement après validation globale

Vérifier que les types de chiffrement AES sont autorisés sur les postes (éviter RC4).

Forcer l’application ou attendre la réplication des stratégies.

Vérification après activation

Côté client

Sur un poste joint au domaine, exécutez :

1 2 | klist get krbtgt klist tickets |

Les tickets devraient maintenant être marqués comme “armored”.

Si FAST fonctionne, les échanges Kerberos sont chiffrés via le tunnel sécurisé.

Côté contrôleur

Ouvrez l’Observateur d’événements et vérifiez les journaux Kerberos et KDC.

Cherchez les entrées indiquant l’usage de FAST, ou les erreurs d’authentification nouvelles (éventuellement 4771 si un poste ne supporte pas FAST).

Comparez la fréquence des échecs avant et après activation.

Si tout est stable, vous pouvez ensuite envisager le passage en mode strict (“Fail unarmored”).

Atouts

Kerberos Armoring renforce de manière significative la protection de la pré-authentification.

Désormais, les communications sensibles sont codées, les erreurs KDC sont signées et les rétrogradations vers NTLM sont interdites.

C’est également un élément essentiel pour les environnements modernes qui se servent des revendications et du contrôle d’accès dynamique.

Le mode « Supported » offre la possibilité d’une mise en œuvre progressive sans danger immédiat.

Faiblesses

FAST impose une charge cryptographique modeste, en particulier sur les centres de données les plus fréquentés.

Des erreurs ou des refus d’authentification peuvent survenir dans des environnements hétérogènes (machines anciennes, contrôleurs démodés, équipements de tiers).

Il se peut que certaines applications qui ne sont pas compatibles avec Kerberos blindé échouent sans donner d’erreur.

Risques et leçons tirées

Il a été signalé que l’activation directe du mode « Fail unarmored » sans préparation préalable a entraîné des échecs d’authentification sur des serveurs 2008 R2 toujours en fonctionnement.

Dans certains cas, des services AD FS ont arrêté de fonctionner en raison d’une incompatibilité entre les revendications et l’armement qui n’avait pas été prévue.

Dans la pratique, il est recommandé de débuter en mode « Supported », d’examiner les journaux sur une période de plusieurs jours, puis de passer en mode strict une fois que le système est validé.

Vérification post-implémentation

Répétez les contrôles identiques à ceux effectués avant la mise en production.

Les commandes klist doivent vérifier que les tickets sont protégés.

Les événements 4768 et 4771 doivent conserver une stabilité, sans hausse excessive.

Avant de renforcer la configuration, identifiez les postes ou services touchés si vous constatez une augmentation des échecs.

N’oubliez pas non plus de vérifier vos applications essentielles (RDP, IIS, SMB, AD FS, LDAP, etc.) pour vous assurer que tout marche comme prévu.

À garder en tête

Kerberos FAST représente une avancée cruciale pour la sécurisation de l’authentification Active Directory.

Bien paramétré, il améliore la confidentialité des communications sans changer le comportement apparent pour les utilisateurs.

Cependant, c’est un paramètre qui doit être activé de manière méthodique.

Avant de mettre en marche :

- Réalisez un audit exhaustif des comptes et des équipements.

- Activez le mode « pris en charge ».

- Observez les journaux sur une période de plusieurs jours.

- Ensuite, passez uniquement en mode « Échouer sans armure ».

Une mauvaise mise en œuvre de FAST peut entraîner le blocage d’un domaine entier.

Bien formé, il se transforme en un véritable bouclier pour votre infrastructure.

Sources

Microsoft Documentation – Kerberos Armoring (FAST)

Microsoft Learn – AD FS Compound Authentication and AD DS Claims

Trimarc Security – Understanding the need for Kerberos Armoring (FAST)

Articles associés

Migration de NTLM vers Kerberos

Plan de récupération de forêt Active Directory (AD Forest Recovery Plan)

Views: 176