Migration d’un contrôleur de domaine

26 août 2025Bienvenue sur Chader.fr !

Thank you for reading this post, don't forget to subscribe!

Dans ce guide pas à pas, nous allons voir comment migrer un contrôleur de domaine Active Directory en toute sécurité, avec transfert des rôles FSMO, configuration via PowerShell et rétrogradation de l’ancien DC.

Ce qu’on prépare avant

- Sauvegarde état du système de l’ancien DC (et du DNS s’il est dessus).

- Si VM : snapshot (je l’efface une fois la migration validée).

- J’ouvre les flux réseau de base entre le nouveau DC et le parc (table plus bas).

- Je m’assure que DNS fonctionne bien et que l’heure AD est cohérente.

Contrôle santé (à lancer sur un DC existant) :

1 2 3 4 5 | dcdiag /v /c /e /fix repadmin /replsummary repadmin /showrepl * Get-ADForest | fl ForestMode,SchemaMaster Get-ADDomain | fl DomainMode,PDCEmulator |

Préparer le nouveau serveur (NEWDC.chader.fr)

Renommer le serveur

Ouvrir Server Manager : Démarrer → Server Manager.

Local Server : dans le panneau de gauche, clique Local Server.

Nom du PC : dans Properties, clique sur Computer Name (valeur actuelle).

System Properties : la fenêtre System Properties s’ouvre.

Changer : onglet Computer Name → bouton Change….

Nouveau nom : saisis le nom souhaité (ex.

NEWDC) dans Computer name.Valider : OK (si on te demande le Primary DNS suffix, renseigne ex.

chader.fr).Redémarrer : accepte le redémarrage pour appliquer le changement.

IP fixe et DNS primaire (avant promotion)

Carte réseau : Panneau de configuration → Network and Sharing Center → Change adapter settings.

Clic droit sur l’interface → Properties → Internet Protocol Version 4 (TCP/IPv4) → Properties.

Adresse IP :

IP :

10.0.0.50(exemple)Mask :

255.255.255.0Gateway :

10.0.0.1DNS (très important AVANT promotion) :

Preferred DNS = IP d’un DC existant (ex.

10.0.0.10)Alternate DNS = un autre DC si dispo (ex.

10.0.0.11)Avancé… → Onglet DNS : laisse “Register this connection’s addresses in DNS” coché.

Ne mets pas de DNS publics (ex.

8.8.8.8) et pas127.0.0.1à ce stade.Garde IPv6 activé (recommandé pour AD).

Joindre le domaine

Server Manager → Local Server → clique Workgroup → Change….

Domain : saisis ex.

chader.fr→ OK.Entre des identifiants d’admin domaine quand demandé.

Redémarre quand on te le propose.

Installer le rôle AD DS

Server Manager → Manage → Add Roles and Features.

Role-based or feature-based installation → Next.

Select server : laisse le serveur local → Next.

Server Roles : coche Active Directory Domain Services → Add Features si demandé → Next → Install.

À la fin, ouvre la notification en haut à droite : tu dois voir “Promote this server to a domain controller” (on l’utilisera pour la promo).

Laisse DNS Server se cocher automatiquement pendant la promotion : c’est l’assistant qui gère au bon moment.

DNS après promotion (à faire juste après)

Reviens dans IPv4 (TCP/IPv4) Properties de la carte réseau.

Preferred DNS = IP du NEWDC lui-même (son IP fixe, pas 127.0.0.1).

Alternate DNS = un autre DC (ex.

10.0.0.10).Variante acceptable : préféré = autre DC, secondaire = NEWDC. L’essentiel : jamais de DNS publics pour un DC.

Contrôles rapides

Server Manager → Local Server :

Computer name =

NEWDCDomain =

chader.frIPv4 = Static

Windows Update = à jour

Events = pas d’erreurs réseau/DNS récurrentes

Heure/NTP : vérifie l’horloge (écart < 5 min pour Kerberos).

Si VM : prends un snapshot maintenant (tu le supprimera après validation).

Promotion du nouveau DC (réplique + DNS + GC)

Lancer l’assistant de promotion (GUI)

Astuce

Sur Windows Server récents, adprep s’exécute automatiquement si les niveaux fonctionnels l’exigent. On garde un œil sur les messages de l’assistant.

Attention

Avant la promo, DNS préféré de NEWDC doit pointer sur un DC existant. On ne basculera le DNS préféré sur NEWDC lui-même qu’après la promotion.

Équivalent PowerShell (optionnel)

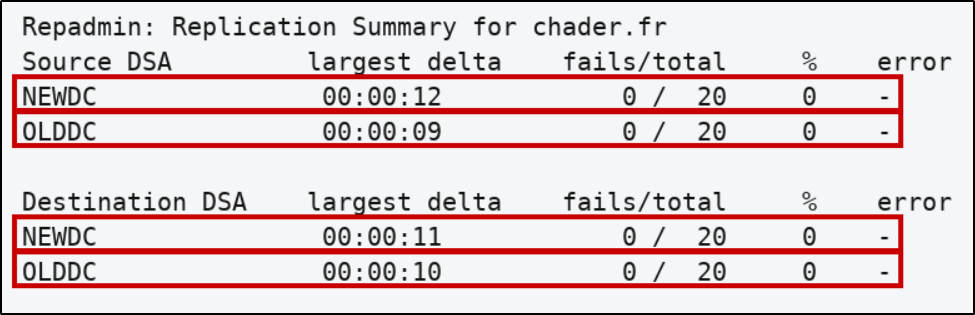

repadmin /replsummary→ Fails = 0dcdiag→ tests Passed (Advertising, SysVolCheck, DFSREvent…)nslookup→ les SRV pointent bien vers NEWDC.chader.fr

Transférer les FSMO vers NEWDC

En GUI (méthode “propre”, pas de seize)

RID / PDC / Infrastructure : Utilisateurs et ordinateurs AD → clic droit sur le domaine chader.fr → Maîtres d’opérations… → Changer vers NEWDC.

Domain Naming : Domaines et approbations AD → clic droit Maître d’attribution de noms… → Changer.

Schema :

mmc→ Ajouter Schéma Active Directory (au besoinregsvr32 schmmgmt.dll) → Maître de schéma → Changer.- Transfert des role FSMO : article

En PowerShell (rapide)

netdom query fsmo→ les 5 rôles sur NEWDCw32tm /query /status→ Source = pool.ntp.org, Référent (reliable) = True

SYSVOL : FRS → DFSR (si nécessaire)

Si le domaine est encore en FRS, on migre après l’ajout de NEWDC :

On n’enchaîne pas les états : on attend “State achieved across all DCs” à chaque étape.

Décommissionner l’ancien DC (OLDDC)

En GUI (recommandé)

En PowerShell (équivalent)

Sites et services AD : supprimer OLDDC (serveur + connexions NTDS).

DNS : purger enregistrements A/SRV obsolètes.

DC mort ? → NTDSUtil : purge des métadonnées.

Validation finale & pièges classiques

Retirer le dernier GC d’un site

DNS démonté trop tôt (SRV non répliqués)

DFSR non convergé (rester en State 2)

NTP oublié (skew > 5 min = Kerberos KO)

RPC dynamiques bloqués (49152–65535/TCP) entre DC

- Fichiers hosts ou configuration LDAP référençant en dur l’ancien DC (Merci François-Xavier Perez pour le rappel )

Flux réseau indispensables

| Contexte | Service | Ports/Proto | Sens | Rôle |

|---|---|---|---|---|

| NEWDC ↔ OLDDC | LDAP | 389 TCP/UDP | NEWDC → OLDDC | Réplication / binds |

| LDAPS | 636 TCP | NEWDC → OLDDC | LDAP chiffré (si déployé) | |

| GC | 3268 / 3269 TCP | NEWDC → OLDDC | Catalogue global | |

| Kerberos | 88 TCP/UDP | ↔ | Authent inter-DC | |

| DNS | 53 TCP/UDP | ↔ | SRV + résolution noms | |

| RPC | 135 TCP | NEWDC → OLDDC | Endpoint Mapper | |

| RPC dyn | 49152–65535 TCP | NEWDC → OLDDC | Réplication AD via RPC | |

| SMB | 445 TCP | ↔ | NETLOGON / SYSVOL | |

| DFSR | 5722 TCP | ↔ | Réplication SYSVOL (DFSR) | |

| NEWDC ↔ source NTP | NTP | 123 UDP | NEWDC → Internet/DC | Horaire PDC |

| Clients/Serveurs → NEWDC | DNS/Kerb | 53 / 88 | → NEWDC | Résolution + Auth |

| LDAP/LDAPS | 389 / 636 TCP | → NEWDC | Annuaire (bind applis/GPO) | |

| SMB | 445 TCP | → NEWDC | Scripts/GPO (SYSVOL) | |

| NTP | 123 UDP | → NEWDC (si direct) | Heure |

Views: 253